微软虽然在竭力淡化Vista安全漏洞带来的风险,但这可能意味着一个新的不安全时代即将到来。

被微软誉为有史以来最安全的新一代计算机操作系统Windows Vista存在一个编程漏洞,有可能让黑客完全控制存在漏洞的电脑。

然而,微软及独立安全研究人士却竭力淡化这个漏洞带来的风险。该漏洞最早在俄罗斯的一家网站上被披露,很明显是影响去年11月底向大公司客户发布的新Vista系统的第一个漏洞。

这家软件公司声称,它正在对该威胁进行调查,不过到目前为止发现:黑客必须已经可以访问存在漏洞的电脑,才能发动攻击。

漏洞阴云

对于这一漏洞,最后的结论是:无法远程利用这样的漏洞来编写恶意软件或者攻破Vista系统。它的惟一历史意义在于,这是第一个被报告的也会影响Vista的漏洞,之外没有任何实质意义。不过也有专家认为:“从理论上来讲,要是攻击者对存在漏洞的机器拥有低级访问权限,就可以利用该漏洞来提高权限,从而最终控制整个系统。”

该漏洞也影响旧版本的Windows系统。Hypponen称,像这样的漏洞很常见,可以利用软件补丁来解决——微软在每个月的第二个星期二都会定期发布补丁(遇到极严重的威胁,则会临时发布)。不过,该漏洞仍停留在概念层面,目前还没有发现有人用它发动攻击的实际案例。

微软的高级安全经理Mike Reavey声称,他仍然相信“Windows Vista是我们迄今为止最安全的一个平台。”但大多数安全研究人士认为,像Vista这样的复杂产品根本不可能没有错误,所以有人发现安全漏洞只是个时间问题。

近日,Vista操作系统甚至又爆出首个重大漏洞。3月29日,瑞星反病毒专家发现该漏洞已经开始被黑客利用,使用Windows Vista和XP的用户,在访问带毒网站时会被威金、盗号木马等多种病毒感染。据监测,国内已有近十个网站被黑客攻陷。

微软欲调低严重性

据经常为微软的安全开发生命周期(SDL)流程充当公众代言人的开发人员声称,微软内部寻找缺陷的人士会给Windows Vista一次机会,对其漏洞采取不同的评估方法,因为这款操作系统采用了新的内置防御措施。

这位开发人员就是微软安全技术集团的高级安全项目经理Michael Howard。他说,微软安全响应中心(MSRC)在Vista漏洞评估计划方面过于保守。“因为Vista包括了Windows XP缺乏的安全方法和技术,所以要是出现了同时影响微软的这款新款操作系统和Windows XP的现象时,MSRC应重新考虑如何对Vista进行评估。”

Howard在个人博客上称:“MSRC的人非常保守,宁可让大家部署更新版本,也不愿调低缺陷的严重性,这可以理解。如果你看到有个缺陷的评定是‘在Windows XP上很严重,在Windows Vista上也很严重,即便Windows Vista实施了另外几个防御和缓解措施’,你也不要大吃一惊。”

已在今年1月底向消费者发布的这款操作系统包括了许多新的安全功能,可以随机分配内存空间、检查代码、查找缓冲器溢出、可能有风险的操作需要得到用户许可。

MSRC驳斥了Howard的观点。MSRC的发言人说:“我们对待Windows Vista的方式不会两样,任何问题的严重性评定都将基于漏洞的特性和特征,以及技术缓解因素。这个方法对微软的所有产品来说都一样。”

虽然MSRC的安全公告在一些特定的环境下会审查漏洞的严重性,但它的评定方法很明确。要是某互联网蠕虫能够在没有用户动作的情况下在Vista上蔓延(MSRC的定义是“危急”),这个漏洞就会被标以“危急”级别,尽管Vista采用了特有的安全技术。

分析师及外部的微软安全专业人士支持MSRC,炮轰了Howard的观点。

SANS Institute的首席研究官Johannes Ullrich说:“远程代码执行漏洞仍然是远程代码执行漏洞。”

eEye数字安全公司的首席技术官Marc Maiffret说:“(Windows)要么有漏洞,要么没有漏洞。Vista有一些另外的临时补救办法,但这些办法大多数很差劲。但愿微软不会粗心大意到轻视Vista漏洞的地步。”

与Maiffret相比,其他研究人员和分析师倒是对Vista在加强安全方面赞誉有加。不过大多数人强调,就因为Vista有新的安全功能,未必意味着这些功能就会被使用。Gartner公司的分析师John Pescatore说:“这些功能会不会被启用不好说。用户可能会觉得沮丧,攻击者可能会绕过防御机制。我绝不认为微软会有所改变。”

新的不安全时代到来?

对于Vista来说,问题不仅仅是这些已经被发现的漏洞。McAfee公司的首席科学家George Heron称,Vista的一项有争议的技术可能会带来新的不安全时代。

几十年来,在Vista之前的每一款Windows 操作系统中,微软都依赖第三方安全软件厂商帮助保护用户的安全。这些产品可以保护消费者和企业用户避免受到病毒、间谍软件、特洛伊木马、蠕虫以及最近的rootkit 等恶意软件的威胁。来自独立软件开发商的这些安全产品甚至有助于确保人们的计算机不会受到微软自身的严重软件缺陷的影响。

微软的“缓冲区溢出”和“IE浏览器漏洞”在目前的IT界已经司空见惯。不过,用户同样可以选择McAfee、赛门铁克、Check Point 等公司的安全产品,确保计算体验的安全。

多年来,广大用户总是能够从提供成熟、创新的安全产品的许多公司选择最佳的安全解决方案。但这种合作性的、相对安全的计算体验在Vista 中会变得更差。

微软部署了PatchGuard,以此作为阻止其他软件访问Vista内核服务的一种方式。而在之前所有版本的Windows 中,其他软件可以访问这些内核服务。

简而言之,一旦检测到特定的内部数据结构被“钩住”(Hooked)——这是恶意代码开始进行破坏的常见方式,PatchGuard就会使计算机崩溃。

可是,行为检测和入侵防护软件的良好的高级功能也采用了这种工作原理。所以,PatchGuard在试图阻挡坏人的同时,也使得一些高级安全功能无法正常运行,用户的安全性就会大大降低。

表明这种严重情况的一个简单例子就是,一种新的批量发送邮件蠕虫突然发作。安全产品扫描含有病毒的文件、查找恶意软件的特征时,通常可以在传送过程中发现已知病毒。要是定义已知病毒的比特模式与入站文件的模式相符,该文件就会根据安全策略被隔离或者删除。

不过,这个新病毒还没有特征,因为病毒研究小组还没有研究它,所以这种零日攻击(Zero-day Attack)会绕过内核中的传统反病毒检查机制。然后,被感染文件运行、病毒最终被带入时,它就会寄生在计算机上,立即开始大搞破坏。

如果这时安全软件竭力阻止病毒发作,就会出现有意思的一幕。除了前面提到的基本的特征文件扫描技术外,所有现代的反病毒软件都包括名为启发式行为检测(Heuristical Behavior Detection)的一项技术,旨在阻止像刚才介绍的这种批量发送邮件蠕虫的零攻击。

反病毒软件通过钩住应用程序接口(API)来研究蠕虫调用内核进行的行为。通过分析特

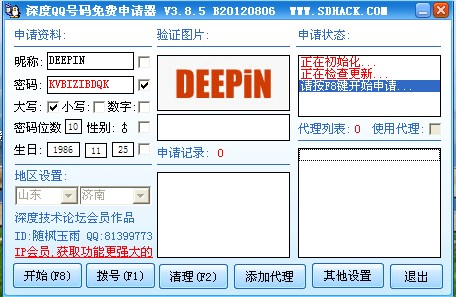

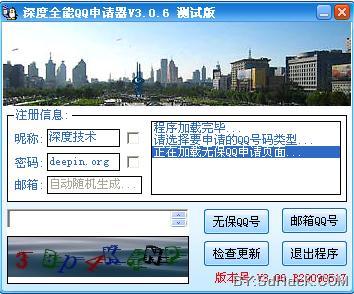

随枫玉雨的个人网站

随枫玉雨的个人网站